Cпециалисты в области безопасности из университетов Бирминхама и Берлина (University of Birmingham, Technical University of Berlin) обнаружили и ряд уязвимостей в стандарте мобильной связи 3G и смогли продемонстрировать их применение на практике в условиях, приближенных к реальным, — им удалось выделить нужный телефон и перехватить точные координаты его местоположения.

Cпециалисты в области безопасности из университетов Бирминхама и Берлина (University of Birmingham, Technical University of Berlin) обнаружили и ряд уязвимостей в стандарте мобильной связи 3G и смогли продемонстрировать их применение на практике в условиях, приближенных к реальным, — им удалось выделить нужный телефон и перехватить точные координаты его местоположения.

В стандарте связи 3G постоянный идентификатор устройства (IMSI) в целях безопасности не используется, а заменяется на периодически меняющийся временный (TMSI).

Но с помощью фемтосота (компактная носимая базовая станция, не слишком сложное устройство) учёные нашли два способа получения IMSI нужного устройства и перехвата его координат.

В первом случае им удалось перехватить обмен между устройством и базовой станцией, в котором они обмениваются парой IMSI/TMSI.

Во втором случае им удалось перехватить передачу параметров аутентификации и секретного ключа сессии, после чего перенаправить этот сигнал на все находящиеся в зоне доступа устройства, включая атакуемое. Сообщение об ошибке при синхронизации обнаруживает нужное устройство.

Теперь данные о перемещении и местонахождении нужного человека вполне возможно перехватить даже не задействовав при этом оператора сотовой связи. Оборудование для этого используется уже вполне привычное и доступное, ограничивающим фактором для подобных атак являются лишь навыки и знания о протоколах работы стандарта 3G. Но это — лишь вопрос времени.

Английская газета The Daily Mail сообщает, что хакер Christopher Chaney из Флориды признался во взломе учётных записей звёзд, краже их приватных фотографий и их распространении в сети. Его жертвами стали Кристина Агилера, Мила Кунис, Скарлетт Йохансон и ещё более 50 человек.

Английская газета The Daily Mail сообщает, что хакер Christopher Chaney из Флориды признался во взломе учётных записей звёзд, краже их приватных фотографий и их распространении в сети. Его жертвами стали Кристина Агилера, Мила Кунис, Скарлетт Йохансон и ещё более 50 человек. Согласно отчёту «Влияние мобильных устройств на безопасность информации», опубликованному компанией Check Point® Software Technologies Ltd., в течение 2010-2011 года вдвое увеличилось количество мобильных устройств, подключенных к корпоративным сетям компаний. При этом половина этих устройств содержит конфиденциальную информацию.

Согласно отчёту «Влияние мобильных устройств на безопасность информации», опубликованному компанией Check Point® Software Technologies Ltd., в течение 2010-2011 года вдвое увеличилось количество мобильных устройств, подключенных к корпоративным сетям компаний. При этом половина этих устройств содержит конфиденциальную информацию. Агенство новостей Reuters сообщает об обвинении, выдвинутом в Нью-Йорке властями США против 32-летнего программиста родом из Китая по имени Бо Чжан (Bo Zhang). Он обвиняется в незаконном копировании на внешний жесткий диск исходного кода правительственной программы, разработка которой обошлась в $9.5 млн.

Агенство новостей Reuters сообщает об обвинении, выдвинутом в Нью-Йорке властями США против 32-летнего программиста родом из Китая по имени Бо Чжан (Bo Zhang). Он обвиняется в незаконном копировании на внешний жесткий диск исходного кода правительственной программы, разработка которой обошлась в $9.5 млн. Берлинская хакерская группировка Chaos Computer Club (CCC) обнародовала обнаруженный факт применения властями шпионского программного обеспечения, что привело к серьёзному скандалу на высоком уровне.

Берлинская хакерская группировка Chaos Computer Club (CCC) обнародовала обнаруженный факт применения властями шпионского программного обеспечения, что привело к серьёзному скандалу на высоком уровне.

Согласно результатам исследования Фонда Развития Интернета, дети в странах Европы и СНГ в большинстве случаев знают об глобальной сети больше, чем их родители.

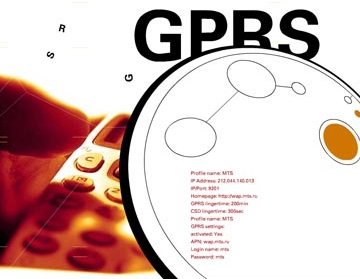

Согласно результатам исследования Фонда Развития Интернета, дети в странах Европы и СНГ в большинстве случаев знают об глобальной сети больше, чем их родители. Немецкий специалист по сетевой безопасности и криптографии Карстен Нол (Karsten Nohl) сообщил о создании довольно просто технологии по перехвату и дешифровке данных, передаваемых по мобильной технологии GPRS.

Немецкий специалист по сетевой безопасности и криптографии Карстен Нол (Karsten Nohl) сообщил о создании довольно просто технологии по перехвату и дешифровке данных, передаваемых по мобильной технологии GPRS. Data mining (датамайнинг, глубинный анализ данных) — собирательное название, используемое для обозначения совокупности методов обнаружения в данных ранее неизвестных, нетривиальных, практически полезных и доступных интерпретации знаний, необходимых для принятия решений в различных сферах человеческой деятельности.

Data mining (датамайнинг, глубинный анализ данных) — собирательное название, используемое для обозначения совокупности методов обнаружения в данных ранее неизвестных, нетривиальных, практически полезных и доступных интерпретации знаний, необходимых для принятия решений в различных сферах человеческой деятельности.