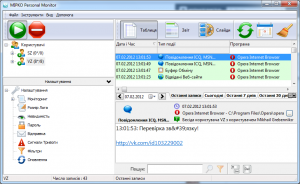

Иногда к нам обращаются пользователи с жалобами на то, что они не могут подключиться к удалённому компьютеру в программе Mipko Employee Monitor. Увы, такие ситуации иногда случаются из-за совершенно разной архитектуры сетей, настроек компьютеров, прав пользователей, и т.п. У нас накопилось некоторое количество рекомендаций, выполнение которых практически всегда приводите к успешному подключению. Вот эти моменты.

Иногда к нам обращаются пользователи с жалобами на то, что они не могут подключиться к удалённому компьютеру в программе Mipko Employee Monitor. Увы, такие ситуации иногда случаются из-за совершенно разной архитектуры сетей, настроек компьютеров, прав пользователей, и т.п. У нас накопилось некоторое количество рекомендаций, выполнение которых практически всегда приводите к успешному подключению. Вот эти моменты.

Первое.

Убедитесь, что на наблюдаемых компьютерах скрипт установлен и запущен (ну мало ли). Как его создать и установить в общих чертах можно понять из этой инструкции.

Если после завершения работы MSI-установщика не выводилось никаких сообщений об ошибке, значит программа установлена. Установка включает в себя только модуль мониторинга, смотреть логи можно только с сервера через сетевое подключение.

Проверить работу скрипта можно так:

Если скрипт установился, то всегда существует папка C:\Documents and Settings\All Users\Application Data\MPK (в Windows XP, Server 2003) или C:\ProgramData\MPK (в Windows Vista, 7, 8, Server 2008, Server 2012), в которой находятся логи и исполняемый файл программы. Если программа работает, то удалить или переместить исполняемый (с расширением .exe) файл в другую папку не удастся.

Второе.

Попробуйте добавить компьютер, используя его IP-адрес, а не сетевое имя.

Попробуйте зайти с компьютера-наблюдателя на скрытый общий каталог C$ клиентского (наблюдаемого) компьютера и убедиться, что он доступен под текущим пользователем без каких-либо вопросов и ошибок. Если недоступен — попробуйте выяснить почему и исправить это.

Мой компьютер > адресная строка > \\IP-адрес или имя клиентского компьютера\C$ > Ввод

Если это не помогло и не привело к пониманию проблемы, то двигаемся дальше.

Третье.

1. Для Windows XP/Server 2003

В реестре открыть ветку HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\lanmanserver\parameters и создать в ней ключи AutoShareServer (для Server 2003) или AutoShareWks (для Windows XP) типа REG_DWORD со значением 1.

2. Для Windows 7, 8, Server 2008, 2012

Необходимо включить сетевое обнаружение и общий доступ к файлам и принтерам.

Откыть “Панели управления >Центр управления сетями > Изменить дополнительные параметры общего доступа”. Необходимо активировать опции “Включить сетевое обнаружение” и “Включить общий доступ к файлам и принтерам”

Далее в ветке реестра HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System создать ключ LocalAccountTokenFilterPolicy типа REG_DWORD со значением 1 и перезагрузить наблюдаемый компьютер.

3. Если у администратора на наблюдаемом компьютер пароль не установлен, то необходимо сделать следующее.

Убедитесь, что на всех компьютерах в реестре DWORD-параметр RestrictAnonymous в ветке HKLM\SYSTEM\CurrentControlSet\Control\Lsa установлен в значение ноль.

Это рекомендация от Microsoft.

В Windows 7 и 8 отключите «Общий доступ с парольной защитой»:

Панель управления > Сеть и Интернет > Просмотр состояния сети и задач > Изменить дополнительные параметры общего доступа > Общий (текущий профиль) > Общий доступ с парольной защитой > Отключить.

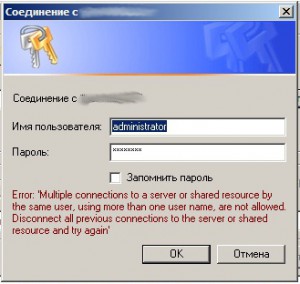

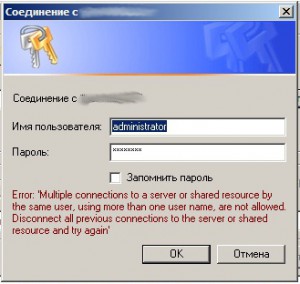

Если возникает ошибка: “Множественное подключение к серверу или разделяемым ресурсам одним пользователем с использованием более одного имени пользователя не разрешено.”

Попробуйте в добавить имя компьютера к имени пользователя. Например, писать не testadmin, а testwin\testadmin.

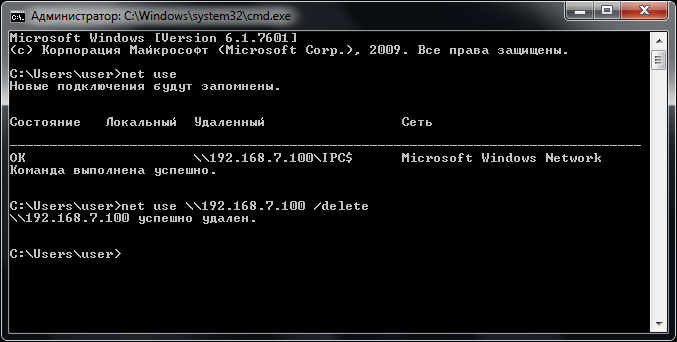

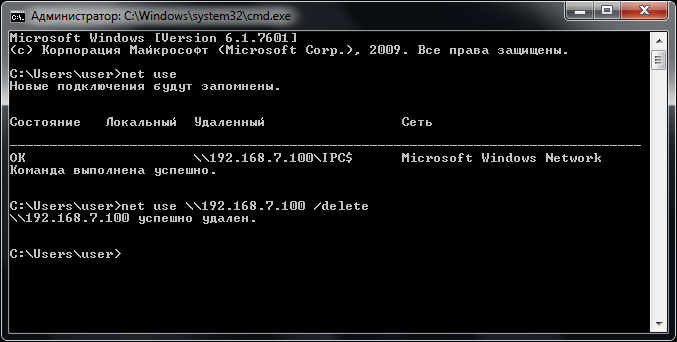

Также попробуйте закрыть просмотрщик логов, затем открыть командную строку (Пуск->Выполнить->cmd) и выполнить следующее:

1. Выполнить команду net use и найти компьютер, к которому не получается подключиться

2. Ввести команды:

- net use \\{имя_компьютера или ip_адрес} /delete

- net use \\{имя_компьютера или ip_адрес}\c$ /delete

3. Запустить программу и попробовать добавить компьютер заново

Обязательно убедитесь, что все компьютеры включены в одну рабочую группу или домен. Это важно и может быть проблемой.

Если после выполнения всех пунктов и перезагрузки всех компьютеров связь установить всё равно не удалось — обратитесь в нашу техподдержку, попробуем найти истинную причину.

В первый же день после выхода нового планшетного компьютера от Apple — iPad 3 — хакеры обнаружили целых три способа взломать это устройство. Это заняло у них на 6 дней меньше, чем в случае с iPad 2 в момент его выхода.

В первый же день после выхода нового планшетного компьютера от Apple — iPad 3 — хакеры обнаружили целых три способа взломать это устройство. Это заняло у них на 6 дней меньше, чем в случае с iPad 2 в момент его выхода.

Согласно отчёту «Влияние мобильных устройств на безопасность информации», опубликованному компанией Check Point® Software Technologies Ltd., в течение 2010-2011 года вдвое увеличилось количество мобильных устройств, подключенных к корпоративным сетям компаний. При этом половина этих устройств содержит конфиденциальную информацию.

Согласно отчёту «Влияние мобильных устройств на безопасность информации», опубликованному компанией Check Point® Software Technologies Ltd., в течение 2010-2011 года вдвое увеличилось количество мобильных устройств, подключенных к корпоративным сетям компаний. При этом половина этих устройств содержит конфиденциальную информацию.

Агенство новостей Reuters сообщает об обвинении, выдвинутом в Нью-Йорке властями США против 32-летнего программиста родом из Китая по имени Бо Чжан (Bo Zhang). Он обвиняется в незаконном копировании на внешний жесткий диск исходного кода правительственной программы, разработка которой обошлась в $9.5 млн.

Агенство новостей Reuters сообщает об обвинении, выдвинутом в Нью-Йорке властями США против 32-летнего программиста родом из Китая по имени Бо Чжан (Bo Zhang). Он обвиняется в незаконном копировании на внешний жесткий диск исходного кода правительственной программы, разработка которой обошлась в $9.5 млн. The Wall Street Journal опубликовал список из 200 документов, содержащих данные о производстве и продаже оборудования для слежки за пользователями интернета и сотовой связи.

The Wall Street Journal опубликовал список из 200 документов, содержащих данные о производстве и продаже оборудования для слежки за пользователями интернета и сотовой связи. Министр внутренних дел Великобритании в отставке Дэвид Бланкет (David Blunkett) во время своего доклада на встрече McAfee Focus Event в Лондоне рассказал о своих переговорах в 2000-м году с Николя Саркози (тогда ещё — министром внутренних дел Франции), в ходе которых Саркози признался в факте перехвата переписки французского посольства Великобритании.

Министр внутренних дел Великобритании в отставке Дэвид Бланкет (David Blunkett) во время своего доклада на встрече McAfee Focus Event в Лондоне рассказал о своих переговорах в 2000-м году с Николя Саркози (тогда ещё — министром внутренних дел Франции), в ходе которых Саркози признался в факте перехвата переписки французского посольства Великобритании. Берлинская хакерская группировка Chaos Computer Club (CCC) обнародовала обнаруженный факт применения властями шпионского программного обеспечения, что привело к серьёзному скандалу на высоком уровне.

Берлинская хакерская группировка Chaos Computer Club (CCC) обнародовала обнаруженный факт применения властями шпионского программного обеспечения, что привело к серьёзному скандалу на высоком уровне. Не так давно произошёл очередной скандал, связанный с компанией

Не так давно произошёл очередной скандал, связанный с компанией