Япония давно известна тем, что люди там работают очень много, а вопросы прав человека и неприкосновенности частной жизни особенно не заботят ни власти ни самих людей.

Япония давно известна тем, что люди там работают очень много, а вопросы прав человека и неприкосновенности частной жизни особенно не заботят ни власти ни самих людей.

Мониторинг сотрудников при помощи мобильных устройств (с использованием технологии GPS) здесь уже давно практикуется: отслеживаются перемещения дальнобойщиков, продавцов и даже стюардесс.

На этот раз японская компания KDDI Corporation для более точного определения типа активности сотрудника предложила использовать технологию, основанную на показаниях встроенного в телефон акселерометра. Среди действий, которые распознает их система, упоминаются подъем или спуск по ступенькам, а так же, например, операции по уборке помещений.

Применение такой системе найти не сложно: например, её можно настроить таким образом, чтобы она сообщала начальству о том, что уборщики или грузчики устроили слишком долгий перерыв в работе.

В России же продолжается разработка спутниковой навигационной системы ГЛОНАСС, хотя пока и не особенно успешно. С её помощью планируется следить за детьми, сотрудниками, заключенными и автомобилями. Российские сотовые операторы уже начали предлагать компаниям навигационные сервисы по слежению за автомобилями и сотрудниками при помощи устройств спутниковой навигации и мобильников.

А российские блогеры недавно предложили новый и весьма оригинальный способ контроля сотрудников. Чтобы воспользоваться этим способом, нужно нанять курьера и оборудовать его камерой, беспроводной гарнитурой и телефоном с 3G-подключением к интернету.

Прибыв, например, на строящийся объект, такой «видеокурьер» может просто включить связь с руководителем и наглядно продемонстрировать ему положение дел на объекте.

Уже давно не секрет, что похитить информацию с компьютера можно многими способами, в том числе и довольно простыми в исполнении.

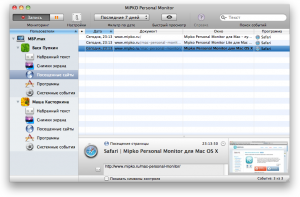

Уже давно не секрет, что похитить информацию с компьютера можно многими способами, в том числе и довольно простыми в исполнении. Сегодня мы с радостью сообщаем вам о выходе Mac-версии нашей программы Mipko Personal Monitor. Теперь использовать её смогут не только пользователи Microsoft Windows, но и обладатели компьютеров Apple с операционной системой Mac OS X (поддерживаются версии 10.5 и 10.6).

Сегодня мы с радостью сообщаем вам о выходе Mac-версии нашей программы Mipko Personal Monitor. Теперь использовать её смогут не только пользователи Microsoft Windows, но и обладатели компьютеров Apple с операционной системой Mac OS X (поддерживаются версии 10.5 и 10.6).

Ситуация, когда один из супругов читают электронную почту и SMS другого, не кажется большинству из нас чем-то преступным и незаконным. Ревнивые, неуверенные в себе или просто излишне бдительные люди периодически заглядывали в карманы своих супругов ещё до изобретения компьютеров и телефонов.

Ситуация, когда один из супругов читают электронную почту и SMS другого, не кажется большинству из нас чем-то преступным и незаконным. Ревнивые, неуверенные в себе или просто излишне бдительные люди периодически заглядывали в карманы своих супругов ещё до изобретения компьютеров и телефонов.

По результатам исследования, проведённого The Daily Mail, с 2007-го года по настоящее время число преступлений, связанных с использованием интернет-ресурсов, выросло в 70 раз.

По результатам исследования, проведённого The Daily Mail, с 2007-го года по настоящее время число преступлений, связанных с использованием интернет-ресурсов, выросло в 70 раз. Несмотря на то, что уже у многих дома есть несколько компьютеров, в большинстве семей домашний компьютер всё ещё один. И зачастую уже не пульт от телевизора, а место за компьютером вызывает мелкие, но неприятные конфликты.

Несмотря на то, что уже у многих дома есть несколько компьютеров, в большинстве семей домашний компьютер всё ещё один. И зачастую уже не пульт от телевизора, а место за компьютером вызывает мелкие, но неприятные конфликты. Число психических, эмоциональных, физических и финансовых угроз, подстерегающих интернет-пользователей растёт с каждым днём.

Число психических, эмоциональных, физических и финансовых угроз, подстерегающих интернет-пользователей растёт с каждым днём.